TEKNOLOGI WIRELESS DAN WIRELINE

Sistem telepon wireline atau yang dikenal juga dengan sebutan PSTN (Public Switch Telephone Network) atau yang di Indonesia sering juga disebut telepon kabel jelas berbeda dengan system telepon wireless atau yang disebut juga system seluler. Tapi, seperti apakah perbedaan kedua system ini? Apakah bedanya cuma karena yang satu pake kabel dan yang satu tidak? Mungkin uraian sederhana dibawah ini dapat sedikit memberi gambaran tentang perbanding kedua system telepon ini.

Wireline

System telepon wireline perkembang jauh sebelum orang mengenal system telepon wireless, yaitu pada sekitar tahun 1870-an. System ini disebut wireline karena kable digunakan sebagai media tranmisi yang menghubungkan pesawat telepon pelanggan dengan perangkat di jarinagan telepon milik operator. Gambar di bawah ini menunjukan arsitektur jaringan telepon wireline secara umum.

Gambar 1 -Arsitektur jaringan system wireline

Dari gambar di atas dapat dilihat bahwa pesawat telepon pelanggan di rumah-rumah dihubungkan dengan sentral telepon (switching unit) dengan menggunakan media kabel. Secara umum komponen jaringan yang digunakan dalam sebuah jaringan telepon wireline adalah :

- Sentral Telepon (switching unit) : adalah perangkat yang berfungsi untuk melakukan proses pembangunan hubungan antar pelanggan. Sentral telepon juga melakukan tugas pencatatan data billing pelanggan.

- MDF (Main Distribution Frame) : adalah sebuah tempat terminasi kabel yang menghubungkan kabel saluran pelanggan dari sentral telepon dan jaringan kable yang menuju ke terminal pelanggan. Bila sebuah sentral telepon memiliki 1000 pelanggan, maka pada MDF-nya akan terdapat 1000 pasang kabel tembaga yang terpasang pada slot MDF-nya, dimana setiap pasang kabel tembaga ini akan mewakili satu nomor pelanggan. Dan 1000 pasang kabel yeng terpasang di slot MDF ini akan di-cross coneect dengan 1000 pasang kable lain yang berasal dari saluran pelanggan yang menuju ke pesawat terminal pelanggan. Jadi bila seorang pelanggan ingin agar nomor teleponnya diganti dengan nomor lain, maka proses perubahan nomor ini dapat dengan mudah dilakukan dengan merubah koneksi saluran pelanggan di MDF-nya. MDF bisanya diletakan pada satu gedung yang sama dengan sentral teleponnya (berdekatand engansentral telepon).

- RK (Rumah Kabel) : juga merupakan sebuah perangkat cross connect saluran pelanggan, hanya saja ukurannya lebih kecil. Jadi dari MDF, kable saluran pelanggan akan dibagi-bagi dalam kelompok yang lebih kecil dan masing-masing kelompok kabel akan didistrubikan ke beberapa RK. Dan dari RK, kable saluran pelanggan ini akan dibagi-bagi lagi ke dalam jumlah yang lebih kecil dan terhubung ke beberapa IDF. Bentuk phisik RK adalah sebuah kotak (biasanya berwarna putih) dan banyak kita temui dipinggir-pinggir jalan.

- IDF (Intermediate Distribution Frame) : juga merupakan sebuah perangkat cross connect kabel saluran pelanggan, dengan ukuran yang lebih kecil dari MDF dan RK. Secara phisik, IDF berbentuk kotak-kotak (biasanya warna hitam) yang terpasang pada tiang-tiang telepon.

- TB (Terminal Box) : juga merupakan cross connect kabel saluran pelanggan yang menghubungkan antara kabel saluran pelanggan di dalam rumah dengan yang diluar rumah. Secara phisik, TB berbentuk kotak yang terpasang di rumah-rumah pelanggan.

- Pesawat telepon pelanggan : perangkat yang berfungsi sebagai transceiver (pengirim dan penerima) sinyal suara. Pesawat pelanggan juga dilengkapi dengan bell dan keypad DTMF yang berfungsi untuk mendial nomor pelanggan.

Wireless

System telepon wireless mulai berkembang sekitar tahun 1970-an. Sistem telepon wireless berkembang karena adanya tuntutan kebutuhan dari pengguna untuk dapat tetap melakukan pembicaraan telepon walaupun mereka sedang dalam perjalanan ataupun sedang tidak ada di rumah. Dalam perkembangannya, teknologi wireless berkembang sangat cepat, dari mulai teknologi generasi pertama (1G) seperti AMPS, kemudian berkembang ke teknologi generasi kedua (2G) seperti GSM dan CDMA, kemudian berkembang ke teknologi generasi ketiga (3G) seperti UMTS. Semua perkembangan teknologi wireless ini dicapai dalam waktu yang relative cepat. Gambar di bawah ini menunjukan arsitektur jaringan sebuah system telepon wireless, dalam hal ini dicontohkan jaringan system GSM.

Gambar 2 -Arsitektur jaringan system wireless

Secara umum, arsitektur jaringan system telepon wireless baik itu system 1G, 2G, maupun 3G, terdiri dari 3 kelompok network element, yaitu Mobile Susbcriber atau perangkat pelanggan, network eleemnt radio, dan network element core .

- Perangkat Pelanggan : adalah element jaringan system wireless yang terdapat di sisi pelanggan. Dalam system GSM perangkat pelanggan disebut dengan MS (Mbobile Subscriber) dan dalam system 3G disebut dengan UE (User Equipment). Ciri khas perangkat pelangganpada system wireless ialah ia bersifat protable (dapat dibawa kemana-mana) dan dilengkapi dengan kartu pelanggan (sim card) sebagai kartu identitas pelanggan. Sedangkan fungsinya relatif sama dengan perangkat pelanggan pada system wireline (fungsi tranceiver sinyal informasi berupa suara/multimedia dan dilengkapi dengan bell dan keypad DTMF.

- Network Element Radio : adalah element jaringan yang menghubungkan perangkat pelanggan dengan network element core yang merupakan network element utama system. Fungsi utama network element radio adalah melakukan fungsi-fungsi mobile management, yaitu melayani dan mensupport pelanggan-pelanggan yang selalu bergerak agar tetap dapat terhubung dengan system jaringan. Fugsi lainnya ialah melakukan fungsi-fungsi radio resource management yaitu mengatur kebutuhan resource di sisi radio akses network yang bertujuan agar setiap permintaan hubungan dari pelanggan dapat dilayani.

• Network element core : adalah perangkat-perangkat yang melakukan fungsi-fungsi penyambungan hubungan (switching dan routing). Dalam perkembangannya, network element core akan dilengkapi dengan network element - network element VAS (Value Added Service) yang fungsinya untuk mensupport sebuah hubungan dalam rangka diversivikasi service, seperti SMSC (untuk SMS), MMSC (untuk MMS), IVR (untuk voice recording), IN (untuk billing online dan service-service IN lain seperti televoting, VPN, dll), network element RBT (untuk service Ring Back Tone), dll.

Wireline vs Wireless

Gambar 3 - Perbandingan Perangkat Switching pada wireline dan wireless

SISTEM KOMUNIKASI DATA

SISTEM KEAMANAN DATA DAN METODA ENKRIPSI

( Oleh: Budi Sukmawan, Jan. 1998 )

Aspek keamanan data sebenarya meliputi banyak hal yang saling berkaitan, tetapi khusus dalam tulisan ini penulis akan membahas tentang metoda enkripsi dan keamanan proteksi data pada beberapa program-program aplikasi umum. Hampir semua program aplikasi seperti MS Word, WordPerfect, Excel, PKZip menyediakan fasilitas proteksi data dengan pem-password-an, tapi sebenarnya fasilitas ini mudah untuk dibongkar. Bahkan program khusus proteksi data seperti Norton Diskreet (mungkin sekarang sudah jarang digunakan) yang memproteksi data dengan metoda DES ataupun metoda "proprietary" yang lebih cepat, sebenarnya sangat tidak aman. Metoda DES yang digunakan mempunyai kesalahan dalam implementasinya yang sangat mengurangi keefektipan dari metoda tersebut. Walaupun dapat menerima password sampai 40 karakter, karakter ini kemudian diubah menjadi huruf besar semua dan kemudian di-reduce menjadi 8 karakter. Hal ini menyebabkan pengurangan yang sangat besar terhadap kemungkinan jumlah kunci enkripsi, sehingga tidak hanya terbatasnya jumlah password yang mungkin, tetapi juga ada sejumlah besar kunci yang equivalen yang dapat digunakan untuk mendekrip file. Sebagai contoh file yang dienkrip dengan kunci 'xxxxxxx' dapat didekrip dengan 'xxxxxx', 'xxxxyy', 'yyyyxx'. PC Tools (mungkin ini juga sudah sulit ditemukan) adalah contoh lain paket software yang menyediakan fasilitas proteksi data yang sangat tidak aman. Implementasi DES pada program ini mengurangi 'round' pada DES yang seharusnya 16 menjadi 2, yang membuatnya sangat mudah untuk dibongkar.

Beberapa program akan secara otomatis membongkar proteksi program aplikasi seperti MS Word, Excel, Word Perfect, PKZip 2.x, Quattro Pro, dll dengan sangat mudah, bahkan ada program yang menambahkan 'delay loop' sehingga seolah-olah program tersebut sedang bekerja keras membongkar password. Salah satu perusahaan tersebut adalah Access Data (http://www.accessdata.com), mereka membuat software yang dapat membongkar WordPerfect (versi 4.2-6.1, enkripsi 'regular' atau 'enhanced', Microsoft Word (versi 2.0-6.1), Microsoft Excel (semua versi termasuk versi Macintosh), Lotus 1-2-3 (semua versi), Quattro Pro, Paradox, Pkzip, Norton's Diskreet (baik metoda DES maupun 'proprietary'), Novell NetWare (versions 3.x-4.x), dll. Access Data menyediakan program demo yang dapat memecahkan password sampai 10 karakter. Untuk mendapatkannya coba ftp site-nya di ftp.accessdata.com pada directory /pub/demo. Penulis sendiri telah mencoba program demo pembongkar passwordnya (untuk WordPerfect) yang jalan pada Windows 95, tetapi sayang hanya dapat menampilkan jumlah karakter yang digunakan pada password kita. Penulis juga telah melihat ada program lokal berbasis DOS yang dapat membongkar password Word 6.0/7.0. Alasan utama kurang baiknya proteksi dari program-program diatas adalah mungkin untuk mendapatkan izin ekspor dari pemerintah Amerika Serikat dengan mudah, karena di sana untuk mengekspor program enkripsi yang kuat memerlukan izin yang ketat dari pemerintah. Dan mengekspor program enkripsi sama dengan mengekspor amunisi sehingga sangat dibatasi bahkan dikenai hukuman bagi yang melanggarnya. Contoh klasik adalah apa yang menimpa Philip Zimmermann yang diadili karena program PGP yang ia buat dan menyebar ke seluruh dunia.

Untuk proteksi data yang cukup penting tidak ada jalan lain selain menggunakan program khusus proteksi/enkripsi data. Saat ini telah banyak beredar program khusus proteksi data baik freeware, shareware, maupun komersial yang sangat baik. Pada umumnya program tersebut tidak hanya menyediakan satu metoda saja, tetapi beberapa jenis sehingga kita dapat memilih yang menurut kita paling aman. Contoh program tesebut yang penulis ketahui seperti :

• BFA 97 (Blowfish Advanced 97) yang menyediakan metoda ekripsi : Blowfish, Idea, Triple DES, GOST, Cobra128, PC-1 (RC4 compatible), dan Twofish. Program demo dari paket ini menyediakan pem-password-an hanya sampai 5 huruf. Selain itu paket ini menyediakan fasilitas 'disk key' yaitu kunci pada disket, sehingga kita tidak perlu mengingat-ingat password. Tetapi dengan cara 'disk key' ini ada masalah yaitu bila disketnya rusak atau hilang maka kita akan kehilangan semua data kita.

• Kremlin yang menyediakan proteksi data Blowfish, Idea, DES/Triple DES, dll.

• F-Secure yang menyedikan metoda proteksi Blowfish, RSA, DES/Triple DES dan RC4. Produk ini dirancang untuk sistem jaringan.

• Cryptext merupakan freeware, extension Windows 95/NT shell yang yang menggunakan RC4 untuk mengenkripsi file yang menggunakan kunci 160 bit yang dihasilkan dari digest SHA terhadap password yang kita masukkan.

• PGP, merupakan program enkripsi sistem kunci publik (asimetrik) dan biasanya digunakan untuk untuk enkripsi e-mail, tetapi dapat juga digunakan untuk enkripsi konvensional (simetrik). PGP menggunakan RSA sebagai sistem kunci publik dan Idea sebagai metoda enkripsi simetrik dan MD5 untuk message digest. PGP merupakan freeware tersedia untuk DOS (versi 2.6.x, tersedia beserta source programnya) dan Windows 95/NT (versi 5.x).

• Pegwit, seperti PGP merupakan program ekripsi sistem kunci publik, walaupun masih sangat sederhana (versi 8.71). Pegwit menggunakan Elliptic Curve untuk sistem kunci public dan Square untuk enkripsi simetrik dan SHA-1 untuk message digest. Pegwit tersedia untuk DOS (16 dan 32 bit) dan menyertakan juga source programnya.

• Selain itu juga terdapat program untuk enkripsi 'on the fly'/'real time' yang dapat mengenkripsi harddisk, partisi, atau suatu direktori tertentu secara transparan. Dengan cara ini kita tidak perlu memilih satu persatu file yang akan kita enkrip, tetapi program yang akan melaksanakannya. Salah satu contoh jenis ini adalah Norton Your Eyes Only, yang menggunakan metoda enkripsi Blowfish. Contoh lain adalah ScramDisk (versi 2.02) yang dapat digunakan untuk Windows 95/98, program ini merupakan program bebas dan tersedia beserta source programnya (http://www.hertreg.ac.uk/ss/). Scramdisk menyediakan beberapa metoda enkripsi seperti Blowfish, Tea, Idea, DES, SquareWindows NT bahkan sudah menyediakan fasilitas mengenkrip , Misty dan Triple DES 168 bit. Microsoft 5.0 yang akan datang direktori dengan menggunakan metoda DES.

Lalu bagaimana dengan program enkripsi produk lokal ?. Sampai saat ini penulis memperhatikan telah banyak program proteksi data yang telah diterbitkan pada majalah Mikrodata ataupun Antivirus, tetapi jarang sekali yang cukup baik sehingga dapat dipercaya untuk melindungi data yang cukup penting. Sebagai contoh penulis akan membahas program Multilevel Random Encryption versi 1.4 (pada Antivirus no. 5) yang menurut penulisnya menggunakan proteksi ganda dengan triple covery (?) dengan langkah-langkah overdosis (?), mempunyai kelebihan dan sekuritas tinggi (?), kunci covery dapat diganti sesuka anda, sehingga pembuat MRE sendiri tidak dapat memecahkanya (?). Lalu coba kita analisa bersama-sama, program ini mempunyai satu kunci yang di-hard coded di tubuh program kemudian satu kunci lagi yang dipilih secara random dari random generator standar, yang fatalnya kunci ini juga disimpan didalam hasil enkripsi. Plaintext dioperasikan (XOR) dengan kedua kunci ini dan data dibolak balik dalam 6 byte blok menghasilkan ciphertext. Dengan mengengkrip data dengan kunci yang sama saja sudah jelas akan dihasilkan data yang sama, contohnya karakter ASCII 52 akan menjadi karakter ASCII 235, maka dibagian manapun pada data karakter ASCII 52 akan tetap menjadi karakter ASCII 235, ini merupakan suatu cara untuk membongkar file hasil enkripsi. Kesalahan fatal lain adalah menyertakan password pada data hasil enkripsi sehingga dengan mudah dapat dicari passwordnya. Sehingga dengan logika sangat sederhana saja sudah dapat membongkar program ini. Penulis juga telah membuat program yang sangat sederhana untuk mencari password dari data yang telah diproteksi dengan program ini, seperti dapat dilihat pada listing (MREBR.PAS) dalam mrebr.zip.

Terlepas dari aman atau tidak, penulis sangat menghargai kreatifitas programmer-programmer di negara kita, sehingga penulis selalu tertarik jika ada artikel tentang program proteksi data di majalah ini, meskipun (sekali lagi) sangat jarang metoda-metoda tersebut dapat memberikan proteksi yang baik terhadap data kita. Meskipun hanya sebagai kegiatan sampingan, saat ini penulis telah mengumpulkan beberapa metoda enkripsi yang sudah diakui keampuhannya (kebanyakan sumbernya dalam bahasa C) dan mem 'port' nya ke dalam bahasa Pascal/Delphi dan bila redaksi Antivirus berkenan maka penulis akan membahasnya pada beberapa tulisan yang akan datang. Alasan penulis mem-port ke Delphi karena kebanyakan rutin-rutin tersebut ditulis dengan bahasa C dan sedikit sekali dari rutin-rutin yang tersedia bagi programmer Delphi. Walaupun paling tidak ada satu site (TSM Inc, http://crypto-central.com/index.html) yang menyediakan komponen cryptography (Blowfish, DES, RC6, Twofish, RSA, Eliptic Curve, SHA) untuk Delphi/C++ Builder, tetapi komponen tersebut tidak disertai source dan bila ingin disertai source harus membelinya dengan harga kurang lebih US $100 per komponen. Metoda-metoda yang telah berhasil di-port diantaranya yang klasik seperti DES dan modifikasinya Triple DES, metoda-metoda yang lebih modern seperti GOST (Russian DES), Blowfish, RC2, RC4, RC5, Idea, Safer, MDS-SHS, Square. Juga penulis masih dalam proses mem-port metoda mutakhir yang ikut kontes AES (Advances Encryption Standard) yang akan digunakan sebagai standar pada dekade mendatang, seperti Twofish, RC6, Safer+ dan Mars. (Sebagai informasi sampai tanggal 20 Agustus 1998 ada 15 kandidat, yaitu : Cast-256, Crypton, Deal, DFC, E2, Frog, HPC, Loki97, Magenta, Mars, RC6, Rijndael, Safer+, Serpent dan Twofish). Selain itu ada metoda 'secure hash' seperti MD5 dan SHA, 'secure pseudo random number generator' seperti pada PGP (ANSI X9.17), peggunaan SHA-1 untuk random number generator dan George Marsaglia's the mother of all random number generators . Juga mungkin suatu saat metoda public key cryptosystem, tetapi penulis tidak terlalu yakin akan hal ini sebab metoda ini cukup rumit dan memerlukan kode program yang cukup panjang, karena melibatkan perhitungan dengan bilangan integer yang sangat besar. Meskipun demikian paling tidak penulis telah mem-port salah satu metoda publik key ini yaitu Elliptic Curve (Elliptic Curve Crypto version 2.1 dari Mike Rosing), meskipun belum sempat di-debug dan dites, karena kemudian penulis menemukan sistem yang lebih lengkap yaitu pada Pegwit 8.71 oleh George Barwood. Dan terakhir penulis juga menemukan rutin-rutin enkripsi yang ditulis oleh David Barton (http://sunsite.icm.edu.pl/delphi/ atauhttp://web.ukonline.co.uk/david.w32/delphi.html) tetapi rutin-rutin ini tampaknya kurang dioptimasi dengan baik sehingga performancenya kurang baik (cek site tersebut mungkin sudah ada perbaikan), bahkan untuk rutin Blowfish sangat lambat. Sebagai perbandingan penulis mengadakan test kecepatan, yang dilakukan pada Pentium Pro 200 dengan RAM 64MB dan sistem operasi Windows NT 4.0 (SR3), untuk mengenkrip 5MB data (kecuali Blowfish dari David Barton 1 MB) yang dikompile dengan Delphi 4.0 dan hasilnya dapat dilihat pada tabel dibawah ini :

Dari tabel di atas terlihat performance dari metoda-metoda ekripsi yang telah di-port ke dalam Delphi rata-rata cukup baik bila di-optimize dengan benar, bahkan ada diantaranya yang lebih cepat (dicompile dengan Delphi 3.0, dengan directive {$O+;$R-;$Q-}) dibandingkan rutin C-nya yang dicompile dengan Borland C/C++ 5.2 (BCC32 dari Borland C++ Builder, dengan option optimize for speed,-O2), contohnya adalah Blowfish dan RC4. Faktor penting dalam optimasi dengan Delphi 32 bit (Delphi 2.x, 3.x, 4.0 tampaknya menggunakan metoda optimasi yang sama) adalah penggunaan variabel 32 bit (Integer/LongInt/LongWord), karena tampaknya Delphi ini dioptimasikan untuk operasi 32 bit. Contohnya adalah rutin Idea yang menggunakan beberapa variabel Word (16 bit) dalam proses ciphernya, ketika penulis mengganti variabel-variabel ini dengan Integer dan me-mask beberapa operasi yang perlu sehingga hasilnya masih dalam kisaran Word, akan meningkatkan performance kurang lebih 40%. Demikian juga dengan RC4 yang dalam tabel permutasinya menggunakan type Byte (8 bit) penulis mengganti dengan Integer, kecepatannya meningkat drastis. Walaupun demikian, dengan cara ini terjadi peningkatkan overhead penggunaan memori, seperti pada RC4 dari tabel 256 byte menjadi 256*4 = 1024 byte. Tetapi karena kita memakainya untuk implementasi software saja dan saat ini harga memori cukup murah jadi tidak terlalu menjadi masalah. Faktor lain dalam optimasi adalah menghindari pemanggilan fungsi/procedure dalam blok enkripsi utama, karena pemanggilan fungsi/procedure akan menyebabkan overhead yang sangat besar. Hal lain yang perlu dihidari adalah penggunaan loop (for, while, repeat) sehingga memungkinkan kode program dieksekusi secara paralel, terutama pada prosesor superscalar seperti Pentium atau yang lebih baru. Hal utama yang perlu diperhatikan dalam melakukan optimasi adalah selalu membandingkan hasilnya dengan 'test vector' baku yang biasanya disertakan oleh pembuatnya, dengan demikian kita yakin bahwa implementasi kita terhadap metoda cipher tersebut adalah benar.

Dari pengamatan penulis kekuatan dari metoda-metoda enkripsi adalah pada kunci (dari password yang kita masukkan) sehingga walaupun algoritma metoda tersebut telah tersebar luas orang tidak akan dapat membongkar data tanpa kunci yang tepat. Walaupun tentunya untuk menemukan metoda tersebut diperlukan teori matematika yang cukup rumit. Tetapi intinya disini ialah bagaimana kita mengimplementasikan metoda-metoda yang telah diakui keampuhannya tersebut didalam aplikasi kita sehingga dapat meningkatkan keamanan dari aplikasi yang kita buat.

Memang untuk membuat suatu metoda enkripsi yang sangat kuat (tidak dapat dibongkar) adalah cukup sulit. Ada satu peraturan tidak tertulis dalam dunia cryptography bahwa untuk dapat membuat metoda enkripsi yang baik orang harus menjadi cryptanalysis (menganalisa suatu metoda enkripsi atau mungkin membongkarnya) terlebih dahulu. Salah satu contohnya adalah Bruce Schneier pengarang buku Applied Crypthography yang telah menciptakan metoda Blowfish dan yang terbaru Twofish. Bruce Schneier (dan sejawatnya di Counterpane) telah banyak menganalisa metoda-metoda seperti 3-Way, Cast, Cmea, RC2, RC5, Tea, Orix, dll dan terbukti metoda yang ia buat yaitu Blowfish (yang operasi ciphernya cukup sederhana bila dibandingkan dengan DES misalnya) sampai saat ini dianggap salah satu yang terbaik dan tidak bisa dibongkar dan juga sangat cepat. Bahkan untuk menciptakan Twofish ia dan timnya di Counterpane menghabiskan waktu ribuan jam untuk menganalisanya dan sampai saat-saat terakhir batas waktu penyerahan untuk AES (15 Juni 1998) ia terus menganalisisnya dan menurutnya sampai saat inipun ia masih terus menganalisis Twofish untuk menemukan kelemahannya.

Bila ada diantara pembaca yang ingin mempelajari metoda-metoda cryptography lebih dalam, sebagai permulaan ada beberapa site di Internet yang menyediakan 'link' ke situs-situs cryptography seperti :

Counterpane, http://www.counterpane.com

Cryptography and Encryption, http://www.isse.gmu.edu/~njohnson/Security/crypto.htm

Tom Dunigan's Security page, http://www.epm.ornl.gov/~dunigan/security.html

Delphi Security component, http://crypto-central.com/index.html

Dan banyak lagi, pembaca bisa menggunakan search engine untuk mencari site-site lain.

Dan juga beberapa ftp site yang menyediakan source program (kebanyakan dalam bahasa C/C++) seperti di :

- ftp://ftp.funet.fi/pub/crypt/cryptography/libs/

- ftp://ftp.hacktic.nl/pub/replay/pub/crypto/LIBS/

- ftp://idea.sec.dsi.unimi.it/pub/security/crypt/code

- ftp://ftp.psy.uq.oz.au/pub/Crypto/

- ftp://ftp.ox.ac.uk/pub/crypto/

FTP site ini semuanya terletak diluar Amerika Serikat/Canada sehingga bila men-down-load-nya kita tidak melanggar aturan larangan ekspor software enkripsi dari pemerintah Amerika Serikat.

Juga beberapa newsgroup yang dapat dibaca, walaupun penulis belum pernah mencobanya dan tidak mengetahui apakah ada provider yang menyediakannya.

Dan tentunya dengan mempelajari beberapa buku tentang cryptography akan sangat baik, walaupun tampaknya agak sulit mendapat buku demikian di negara kita.

Perlu juga diketahui bahwa ada diantara metoda-metoda enkripsi tersebut yang dipatenkan seperti Idea, Seal, RC5, RC6, Mars atau mungkin tidak diperdagangkan/disebarkan secara bebas (trade secret) seperti RC2, RC4. Dan ada juga yang bebas digunakan seperti Blowfish, Twofish, Sapphire II, Diamond II, 3-Way, Safer, Cast-256, dll., walaupun tentu saja secara etika kita harus tetap mencantumkan pembuatnya/penciptanya pada program kita.

Akhir kata penulis berharap semoga tulisan ini ada manfaatnya bagi pembaca majalah Antivirus sekalian.

Referensi :

1. Antivirus Media No. 5

2. Eric Bach, dkk, Cryptograhy-FAQ.

3. Peter C.Gutmann, SFS Version 1.20 Document.

4. Bruce Schneier, Applied Cryptography : Protocols, Algorithms, and Source Code in C, 2nd Edition

5. Philip Zimmermann, PGP 2.6.2 User Guide.

6. Berbagai site di Internet.

SISTEM JARINGAN KOMPUTER

Jaringan komputer adalah sebuah sistem yang terdiri atas komputer dan perangkat jaringan lainnya yang bekerja bersama-sama untuk mencapai suatu tujuan yang sama. Tujuan dari jaringan komputer adalah:

-Membagi sumber daya (hardware – software) : contohnya berbagi pemakaian printer, CPU, memori, harddisk

-Komunikasi: contohnya surat elektronik, instant messaging, chatting

-Akses informasi: contohnya web browsing

JENIS JARINGAN KOMPUTER

JENIS JARINGAN KOMPUTER BERDASARKAN FUNGSI/TYPENYA

Agar dapat mencapai tujuan yang sama, setiap bagian dari jaringan komputer meminta dan memberikan layanan (service). Pihak yang meminta layanan disebut klien (client) dan yang memberikan layanan disebut pelayan (server). Arsitektur ini disebut dengan sistem client-server, dan digunakan pada hampir seluruh aplikasi jaringan komputer.

Pada dasarnya setiap jaringan komputer ada yang berfungsi sebagai client dan juga server. Tetapi ada jaringan yang memiliki komputer yang khusus didedikasikan sebagai server sedangkan yang lain sebagai client. Ada juga yang tidak memiliki komputer yang khusus berfungsi sebagai server saja.

Karena itu berdasarkan fungsi/typenyanya maka ada dua jenis jaringan computer :

-Client-server

-Peer-to-peer

Client-server

Yaitu jaringan komputer dengan komputer yang didedikasikan khusus sebagai server. Sebuah service/layanan bisa diberikan oleh sebuah komputer atau lebih. Contohnya adalah sebuah domain seperti www.detik.com yang dilayani oleh banyak komputer web server. Atau bisa juga banyak service/layanan yang diberikan oleh satu komputer. Contohnya adalah server jtk.polban.ac.id yang merupakan satu komputer dengan multi service yaitu mail server, web server, file server, database server dan lainnya.

Peer-to-peer

Yaitu jaringan komputer dimana setiap host dapat menjadi server dan juga menjadi client secara bersamaan. Contohnya dalam file sharing antar komputer di Jaringan Windows Network Neighbourhood ada 5 komputer (kita beri nama A,B,C,D dan E) yang memberi hak akses terhadap file yang dimilikinya. Pada satu saat A mengakses file share dari B bernama data_nilai.xls dan juga memberi akses file soal_uas.doc kepada C. Saat A mengakses file dari B maka A berfungsi sebagai client dan saat A memberi akses file kepada C maka A berfungsi sebagai server. Kedua fungsi itu dilakukan oleh A secara bersamaan maka jaringan seperti ini dinamakan peer to peer.

JENIS JARINGAN KOMPUTER BERDASARKAN TOPOLOGI

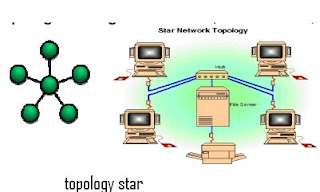

Topologi Jaringan adalah bentuk koneksi dari suatu komputer ke komputer lain dalan jaringan dan bagaimana mereka berkomunikasi antar komputer di jaringan tersebut Berdasarkan [topologi jaringan], jaringan komputer dapat dibedakan atas: Topologi bus ,Topologi bintang,danTopologi cincin

Topologi bus (Dari Wikipedia Indonesia, ensiklopedia bebas berbahasa Indonesia.

Pada topologi Bus, kedua unjung jaringan harus diakhiri dengan sebuah terminator. Barel connector dapat digunakan untuk memperluasnya. Jaringan yang menggunakan kabel BNC. Komputer yang ingin terhubung ke jaringan dapat mengkaitkan dirinya dengan mentap Ethernetnya sepanjang kabel. Linear Bus: Layout ini termasuk layout yang umum. Satu kabel utama menghubu mengaksesnya ujung dengan ujung. Kesulitan yang sering dihadapi adalah kemungkinan terjadinya tabrakan data karena mekanisme jaringan relatif sederhana dan jika salah satu node putus maka akan metrafik seluruh jaringan. Keunggulan topologi Bus adalah pengembangan jaringan atau penambahan workstation baru dapat dilakukan dengan mudah tanpa mengganggu workstation lain. Kelemahan dari topologi ini adalah bila terdapat gangguan di keseluruhan jaringan akan mengalami gangguan. Topologi linear bus merupakan topologi yang banyak dipergunakan pada masa penggunaan kabel Coaxial menjamur. Dengan menggunakan T Connector (dengan terminator 50ohm pada ujung network jaringan lainnya bisa dengan mudah dihubungkan satu sama lain. Kesulitan utama dari penggunaan kabel coaxial adalah sulit untuk mengukur apakah kabel coaxial yang dipergunakan benar-benar matching atau tidak. Karena kalau t merusak NIC (network interface card) yang dipergunakan dan kinerja jaringan menjadi terhambat, tidak mencapai kemampuan maksimalnya. Topologi ini juga sering digunakan pada jaringan dengan basis fiber optic (yang menghubungkan dengan client atau node).

Diperoleh dari "http://id.wikipedia.org/wiki/Topologi_bus

Topologi Bintang / Star (Dari Wikipedia Indonesia Dari Indonesia, ensiklopedia bebas berbahasa Indonesia.)

Topologi bintang merupakan bentuk topologi jaringan yang berupa konvergensi dari node tengah ke setiap node atau pengguna. Topologi jaringan bintang termasuk topologi jaringan dengan biaya menengah.

Kelebihan

Kerusakan pada satu saluran hanya akan mempengaruhi jaringan pada saluran tersebut dan station

yang terpaut.

Tingkat keamanan termasuk tinggi.

Tahan terhadap lalu lintas jaringan yang sibuk.

Penambahan dan pengurangan station dapat dilakukan dengan mudah.

Kekurangan

Jika node tengah mengalami kerusakan, maka seluruh jaringan akan terhenti.

Penanganan

Perlunya disiapkan node tengah cadangan.

Topologi Cincin / Ring

adalah topologi jaringan dimana setiap titik terkoneksi ke dua titik lainnya, membentuk jalur melingkar membentuk cincin. Pada topologi cincin, komunikasi data dapat terganggu jika satu titik mengalami gangguan. Jaringan FDDI mengantisipasi kelemahan ini dengan mengirim data searah jarum jam dan berlawanan dengan arah jarum jam secara bersamaan.

JENIS JARINGAN KOMPUTER BERDASARKAN CAKUPAN AREA

Berdasarkan luas cakupan dari sebuah jaringan komputer, maka jenis jaringannya dapat

dibedakan sebagai berikut :

LAN (Lokal Area Network) ataupun WLAN (Wireless Lokal Area Network)

MAN (Metropolitan Area Network)

WAN (Wide Area Network)

Internet

Intranet

Extranet

LAN (Lokal Area Network) ataupun WLAN (Wireless Lokal Area Network)

Suatu sistem yang menghubungkan komputer dan peralatan lain bersama-sama dalam sebuah jaringan yang tidak luas, seperti di dalam satu kantor atau gedung. Perbedaan LAN dan WLAN hanya ada pada medianya saja, LAN memakai media kabel sedangkan WLAN memakai media wireless (tanpa kabel)

MAN (Metropolitan Area Network)

MAN adalah sistem jaringan yang memiliki radius pelayanan terbatas pada sebuah kota. Umumnya MAN menggunakan medium gelombang elektromagnetik (wireless).

WAN (Wide Area Network)

Suatu sistem jaringan menghubungkan antar jaringan lokal yang satu dengan yang lain, sehingga terbentuk sistem jaringan yang lebih luas.

Internet

Sebuah sistem jaringan global, yaitu jaringan komputer seluruh dunia yang melibatkan berbagai infrastruktur jaringan sepe Server, Web server, EMail Server, dan lain lain yang seperti DNS Email lain-lain

Intranet

Intranet adalah miniatur jaringan internet yang biasanya berorientasi pada sebuah jaringan local suatu kantor atau gedung.

Extranet

Extranet memiliki skala lebih luas dibandigkan intranet. Extranet biasanya diterapkan untuk perusahaan-perusahaan besar yang memiliki gedung atau cabang-cabang yang berjauhan ataukolaboasi beberapa perusahaan yang berbeda.

TEKNIK KOMUNIKASI DATA DIGITAL

A. KELEBIHAN DATA DIGITAL

1.Kemudahan Persinyalan

Pada dasarnya, persinyalan yang membawa informasi kendali komunikasi merupakan bagian dari sistem transmisi digital. Informasi tersebut dapat digabungkan ke dalam jalur transmisi digital bersama-sama dengan informasi kendali TDM yang dengan mudah dapat diidentifikasi sebagai kanal kendali komunikasi. Pendekatan lain adalah menyisipkan kode kendali ke dalam kanal data yang dapat diidentifikasi dan diterjemahkan sebagai informasi kendali oleh terminal penerima. Pendekatan lain lagi adalah memisahkan informasi kendali dengan informasi data. Fungsi dan format system persinyalan dapat dimodifikasi secara terpisah tanpa mempengaruhi sistem transmisi data secara keseluruhan. Demikian pula sebaliknya, sistem transmisi digital dengan mudah dapat diperbaharui tanpa mempengaruhi sistem persinyalan.

2.Kemudahan Enkripsi

Meskipun pengguna telepon belum begitu membutuhkan sistem enkripsi data, kemudahan proses enkripsi dan deskripsi terhadap sinyal digital merupakan fitur ekstra dari sistem komunikasi digital. Secara kontras, sinyal suara analog sangat sulit untuk dienkripsi sehingga sangat mudah untuk disadap di sepanjang jalur komunikasi.

3.Kemudahan Multipleksing

Di dalam sistem komunikasi, teknik digital pertama kali diaplikasikan untuk sistem telepon yang menggunakan teknik Time Division Multipleksing (TDM). Pada prinsipnya, sinyal suara dari berbagai sumber akan dibagi ke dalam slot-slot waktu dengan ukuran sama, yang kemudian akan diurutkan dan selanjutnya akan dilewatkan ke dalam medium transmisi yang sama. Dibandingkan dengan pengaplikasian TDM terhadap sinyal analog, teknik digital memiliki keunggulan dalam hal reliabilitas terhadap gangguan (noise), distorsi, dan interferensi lain. Degradasi sinyal akibat beberapa faktor gangguan tersebut di atas dapat diatasi dengan kemampuan teknik digital melakukan regenerasi sinyal, suatu teknik yang tidak dapat diaplikasikan terhadap sinyal analog.

B. TRANSMISI ASYNCHRONOUS DAN SYNCHRONOUS

Data ditransfer melalui path komunikasi tunggal pada transmisi data secara serial

dimana tiap elemen pensinyalan dapat berupa :

• kurang dari 1 bit : misalnya dengan pengkodean Manchester

• 1 bit : NRZ-L dan FSK adalah contoh-contoh analog dan digital

• lebih dari 1 bit : QPSK sebagai contohnya.

Dalam bahasan ini, kita menganggap satu bit per elemen pensinyalan kecuali jika

keadaan sebaliknya.

Synchronisasi adalah salah satu tugas utama dari komunikasi data. Suatu transmitter mengirim message 1 bit pada suatu waktu melalui suatu medium ke receiver.Receiver harus mengenal awal dan akhir dari blok-blok bit dan juga harus mengetahuidurasi dari tiap bit sehingga dapat men-sampel line tersebut dengan timing yang tepatuntuk membaca tiap bit. Misalkan pengirim (sender) mentransmisi sejumlah bit-bit data. Pengirim mempunyai suatu clock yang mempengaruhi timing dari transmisi bitbit. Sebagai contoh, jika data ditransmisi dengan 10000 bits per second (bps), kemudian 1 bit akan ditransmisi setiap 1/10000 = 0,1 millisecond (ms), sebagai yang diukur oleh clock pengirim. Maka, receiver akan menentukan waktu yang cocok untuk sampel-sampelnya pada interval dari 1 bit time. Pada contoh ini, pen-samplingan akan terjadi sekali setiap 0,1 ms. Jika waktu pen-sampling-an berdasarkan pada clocknya sendiri, maka akan timbul masalah jika clock-clock transmitter dan reciver tidak disamakan dengan tepat. Jika ada perbedaan 1 persen (clock receiver 1 persen lebih cepat atau lebih lambat daripada clock transmitter), maka pen-sampling-an pertama 0,001 ms meleset dari tengah bit (tengah bit adalah 0,05 ms dari awal dan akhir bit). Setelah sampel-sampel mencapai 50 atau lebih, receiver akan error karena pen-sampling-annya dalam bit time yang salah (50 x 0,001 = 0,05 ms). Untuk perbedaan timing yang kecil, error akan terjadi kemudian, tetapi kemudian receiver akan keluar dari step transmitter jika transmitter mengirim aliran bit yang panjang dan jika tidak ada langkah-langkah yang men-synchron-kan transmitter dan receiver.

TRANSMISI ASYNCHRONOUS

Strategi dari metode ini yaitu mencegah problem timing dengan tidak mengirim aliran bit panjang yang tidak putus -putusnya. Melainkan data ditransmisi per karakter pada suatu waktu, dimana tiap karakter adalah 5 sampai 8 bit panjangnya. Timing atau synchronisasi harus dipertahankan antara tiap karakter; receiver mempunyai kesempatan untuk men-synchron-kan awal dari tiap karakter baru.

Gambar 4.1 menjelaskan suatu contoh untuk teknik ini.

Keterangan gambar 4.1 :

- Idle (biasanya =’1’) jika tidak ada karakter yang ditransmisikan dan start bit = “0”, sedangkan jumlah karakter yang ditransmisikan antara 5-8 bit.

- Bit paritas digunakan untuk mendeteksi error, diatur oleh pengirim agar jumlah total ‘1’ termasuk bit paritas adalah genap, dan stop bit = ‘1’, yang panjangnya 1; 1,5; 2 kali durasi bitpada umumnya

- Komunikasi asinkron adalah sederhana danmurah, tetapi memerlukan overhead dari 2 ke 3 bit per karakter, prosentasi overhead dapat dikurangi dengan mengirimkan blok-blok bit besar antara bit start dan bit stop

- Contoh : akan dikirimkan data ASCII ABC dengan A = 41H, B = 42H dan C = 43H tanpaparitas, maka :

A = 0100 00012 invert kode ASCII 7 bit 100 00012

B = 0100 00102 invert kode ASCII 7 bit 010 00012

C = 0100 00112 invert kode ASCII 7 bit110 00012

TRANSMISI SYNCHRONOUS

Dengan transmisi synchronous, ada level lain dari synchronisasi yang perlu agar receiver dapat menentukan awal dan akhir dari suatu blok data. Untuk itu, tiap blok dimulai dengan suatu pola preamble bit dan diakhiri dengan pola postamble bit. Polapola ini adalah kontrol informasi. Frame adalah data plus kontrol informasi. Format yang tepat dari frame tergantung

dari metode transmisinya, yaitu :

• Transmisi character-oriented, (lihat gambar 4.2a)

Blok data diperlakukan sebagai rangkaian karakter-karakter (biasanya 8 bit karakter). Semua kontrol informasi dalam bentuk karakter. Frame dimulai dengan 1 atau lebih 'karakter synchronisasi' yang disebut SYN, yaitu pola bit khusus yang memberi sinyal ke receiver bahwa ini adalah awal dari suatu blok. Sedangkan untuk postamblenya juga dipakai karakter khusus yang lain. Jadi receiver diberitahu bahwa suatu blok data sedang masuk, oleh karakter SYN, dan menerima data tersebut sampai terlihat karakter postamble. Kemudian menunggu pola SYN yang berikutnya. Alternatif lain yaitu dengan

panjang frame sebagai bagian dari kontrol informasi; receiver menunggu karakter SYN, menentukan panjang frame, membaca tanda sejumlah karakter dan kemudian menunggu karakter SYN berikutnya untuk memulai frame berikutnya.

• Transmisi bit-oriented , (lihat gambar 4.2b)

Blok data diperlakukan sebagai serangkaian bit-bit. Kontrol informasi dalam bentuk 8 bit karakter. Pada transmisi ini, preamble bit yang panjangnya 8 bit dan dinyatakan sebagai suatu flag sedangkan postamble-nya memakai flag yang sama pula. Receiver mencari pola flag terhadap sinyal start dari frame. Yang diikuti oleh sejumlah kontrol field. Kemudian sejumlah data field, kontrol field dan akhirnya flag-nya diulangi.Perbedaan dari kedua metode diatas terletak pada format detilnya dan control informasinya.

Keuntungan transmisi synchronous :

• Efisien dalam ukuran blok data; transmisi asynchronous memerlukan 20%

atau lebih tambahan ukuran.

• Kontrol informasi kurang dari 100 bit.

SISTEM PENGKODEAN DATA

Dalam penyaluran data antar komputer, data yang disalurkan harus dimengerti oleh masing-masing perangkat baik oleh pengirim maupun penerima. Untuk itu digunakan system sandi sesuai standard. Suatu karakter didefinisikan sebagai huruf, angka,tanda aritmetik dan tanda khusus lainya.

MACAM-MACAM KODE

1. Kode Baudot

Berawal dari kode morse.

2. Standard Code (Americank figure. for Information Interchange)

Didefinisikan sebagai kode 7 bit (sehingga dapat dibuat 128 karakter). Masing-masing yaitu 0-32 untuk karakter kontrol (unprintable) dan 32-127 untuk karakter yang tercetak (printable). Dalam transmisi synkron tiga karakter terdiri dari 10 atau 11 bit : 1 bit awal, 7 bit data, 1 atau 2 bit akhir dan 1 bit paritas.

3. Kode 4 atau Kode 8

Kombinasi yang diijinkan adalah 4 bit “1” dan 4 bit “0” sehingga dapat dibuat kombinasi 70 karakter.

4. Kode BCD (binary code desimal)

merupakan kode binari yang digunakan untuk mewakili nilai digit desimal saja.Terdiri dari 6 bit perkarakter dengan kombinasi 64 karakter. Untuk asynkron terdiri dari 9 bit: 1 bit awal, 6 bit data, 1 bit paritas dan 1 bit akhir.

5. Kode EBCDIC

EBCDIC (baca: eb-si-dik) singkatan dari Extended

Binary Coded Decimal Interchange Code.

•Terdiri dari kombinasi 8-bit ditambah dengan 1-bit parity

check.

•Memiliki karakter sebanyak 256 (28=256) kombinasi

karakter.

•Menyatakan karakteristik A - Z, 0 - 9 dan spesial

karakter.

•Digunakan pada komputer generasi ke-3.

•Dibuat oleh ANSI (Amerika Nasional Standard

Information)

PENGGUNAAN SISTEM PENGKODEAN

Sejak ditemukannya radio maka penggunaannya semakin lama semakin banyak dan berbagai macam. Hal ini menimbulkan permasalahan yaitu padatnya jalur komunikasi yang menggunakan radio. Bisa dibayangkan jika pada suatu kota terdapat puluhan stasiun pemancar radio FM dengan bandwidth radio FM yang disediakan antara 88 MHz – 108 MHz. Tentunya ketika knob tunning diputar sedikit maka sudah ditemukan stasiun radio FM yang lain. Ini belum untuk yang lain seperti untuk para penggemar radio kontrol yang juga menggunakan jalur radio. Bahkan untuk pengontrollan pintu garasi juga menggunakan jalur radio. Jika kondisi ini tidak ada peraturannya maka akan terjadi tumpang tindih pada jalur radio tersebut.

Alternatifnya yaitu dengan menggunakan cahaya sebagai media komunikasinya. Cahaya dimodulasi oleh sebuah sinyal carrier seperti halnya sinyal radio dapat membawa pesan data maupun perintah yang banyaknya hampir tidak terbatas dan sampai saat ini belum ada aturan yang membatasi penggunaan cahaya ini sebagai media komunikasi.

Gambar 1

Spektrum Cahaya dan Respon Mata Manusia

Pada dasarnya penggunaan modulasi cahaya penggunaannya tidak ada batasnya namun modulasinya harus menggunakan sinyal carrier yang frekuensinya harus sangat tinggi yaitu dalam orde ribuan megahertz. Biasanya modulasi dengan frekuensi carrier yang tinggi ini digunakan untuk madulasi sinar laser atau pada transmisi data yang menggunakan media fiberoptic sebagai media perantaranya. Untuk transmisi data yang menggunakan media udara sebagai media perantara biasanya menggunakan frekuensi carrier yang jau lebih rendah yaitu sekitar 30KHz sampai dengan 40KHz. Infra merah yang dipancarkan melalui udara ini paling efektif jika menggunakan sinyal carrier yang mempunyai frekuensi di atas.

Cara Kerja Remote Infra Merah

Semua remote kontrol menggunakan transmisi sinyal infra merah yang dimodulasi dengan sinyal carrier dengan frekuensi tertentu yaitu pada frekuensi 30KHz sampai 40KHz. Sinyal yang dipancarkan oleh transmitter diteria oleh receiver infra merah dan kemudian didecodekan sebagai sebuah paket data biner.

Panjang sinyal data biner ini bervariasi antara satu perusahaan dengan perusahaan yang lain sehingga suatu remote kontrol hanya dapat digunakan untuk sebuah produk dari perusahaan yang sama dan pada tipe yang sama. Hal ini dapat dicontohkan pada remote TV SONY hanya bisa digunakan untuk remote VCD SONY dan sebaliknya tetapi tidak dapat digunakan untuk TV merek yang lain.

Pada transmisi infra merah terdapat dua terminologi yang sangat penting yaitu : ‘space’ yang menyatakan tidak ada sinyal carrier dan ‘pulse’ yang menyatakan ada sinyal carrier.

Pulse-Space Terminologi

Pengkodean pada remote infra merah pada dasarnya ada tiga macam dan semuanya berdasarkan pada panjang jarak antar pulsa atau pergeseran urutan pulsa.

¨ Pulse-Width Coded Signal. Pada pengkodean ini panjang pulsa merupakan kode informasinya. Jika panjang pulsa ‘pendek’ (kira-kira 550us) maka dikatakan sebagai logika ‘L’ tetapi jika panjang pulsa ‘panjang’ (kira-kira 2200us) maka menyatakan logika ‘H’.

Gambar 3

Pulse Width Coded Signals

¨ Space-Coded Signals. Pada pengkodean ini didasarkan pada panjang/pendek space. Jika panjang pulsa sekitar 550us atau kurang maka dinyatakan sebagai logika ‘L’ sedangkan jika panjang space lebih dari 1650us maka dinyatakan sebagai logika ‘H’.

Gambar 4

Space Width Coded Signal

¨ Shift Coded Signal. Pengkodean ini ditentukan pada urutan pulsa dan space. Pada saat ‘space’ pendek, kurang dari 550us dan ‘pulse’ panjang, lebih dari 1100us maka dinyatakan sebagai logika ‘H’. Tetapi sebaliknya jika ‘space’ panjang dan ‘pulse’ pendek maka dinyatakan sebagai logika ‘L’.

Shift Coded Signal

Pengkodean ini merupakan hal yang sangat penting karena tanpa mengetahui sistem pengkodean pada sisi transmitter infra merah maka disisi receiver tidak bisa mendekodekan data/perintah apa yang dikirmkan. Selain itu didalam pengkodean ini perlu disisipkan suatu data yang dinamakan sebagai ‘device address’ sebelum data atau perintah. Device addres ini menyatakan nomor alamat peralatan jika terdapat lebih dari satu alat yang dapat dikendalikan oleh sebuah remote kontrol pada suatu area tertentu.

Transmitter Infra Merah

Infra merah dapat digunakan baik untuk memancarkan data maupun sinyal sura. Keduanya membutuhkan sinyal carrier untuk membawa sinyal data maupun sinyal suara tersebut hingga sampai pada receiver.

Gambar 6

Konverter Sinyal Suara Menjadi Frekuensi

Untuk transmisi sinyal suara biasanya digunakan rangkaian voltage to frequency converter yang berfungsi untuk merubah tegangan sinyal suara menjadi frekuensi. Dan jika sinyal ini dimodulasikan sengan sinyal carrier maka akan menghasilkan suatu modulasi FM. Modulasi jenis ini lebih disukai karena paling kebal terhadap perubahan amplitudo sinyal apabila sinyal mengalami gangguan di udara.

Untuk transmisi data biasanya sinyal ditransmisikan dalam bentuk pulsa-pulsa seperti telah dijelaskan di atas. Ketika sebuah tombol ditekan pada remote kontrol unti maka IR akan mentransmitkan sebuah sinyal yang akan dideteksi sebagai urutan data biner.

Penerima Infra Merah

Untuk aplikasi jarak jauh maka perlu adanya pengumpulan sinar termodulasi yang lemah. Hal ini bisa dilakukan dengan menggunakan photodioda yang sudah mempunyai semacam lensa cembung yang akan mengumpulkan sinar termodulasi tersebut. Biasanya menggunakan lensa tambahan yang dinamakan dengan lensa FRESNEL yang terbuat dari bahan plastik dan kemudian diumpankan ke photodioda dengan jarak tertentu pada fokus lensa FRESNEL ini.

Untuk aplikasi remote ontrol biasanya cukup menggunakan lensa yang dimiliki oleh photodioda/phototransistor dengan penguatan tertentu. Untuk penggunaan yang harus dapat menerima pancaran sinyal infra merah yang sudut datangnya besar maka harus menggunakan dua atau lebih photodioda. Photodioda yang baik adalah photodioda yang mampu mengumpulkan sinar termodulasi tepat pada wafer silikonnya dan hal inilah yang mempengaruhi kualitas photodioda/phototransistor yang dibeli di pasaran.

Pada saat photodioda mendeteksi adanya sinar infra merah maka akan terdapat arus bocor sebesar 0.5 uA dan ini juga tergantung pada kekuatan sinar infra merah yang datang dan sudut datangnya.

Kekuatan sinar dan sudut datang merupakan faktor penting dalam keberhasilan transmisi data melalui infra merah selain filter dan penguatan pada bagian receivernya.

SISTEM TRANSMISI DATA

Pada dasarnya sistem transmisi merupakan proses penjalaran suatu bentuk energi dari satu titik ke titik yang lainnya.

Contoh yang merupakan transmisi: Energi Listrik, elektromagnet, cahaya, suara dan sebagainya

Yang kita Bicarakan adalah Transmisi Data

adalah berhubungan dengan prinsip Telekomunikasi

Istilahistilah Komunikasi dalam system transmisi data

SIMPLEX = Komunikasi satu arah

Broadcast, misal : Radio , TV.

HALF DUPLEX = Komunikasi 2 arah bergantian

Contoh : CB, radio amatir.

FULL DUPLEX = Komunikasi 2 arah bersamaan

Contoh : Telephone, GSM selular

1.MEDIA TRANSMISI DATA

MEDIA TRANSMISI

Pokok BahasanPokok Bahasan

..Media Transmisi Kabel

..Media Transmisi Nirkabel

MEDIA TRANSMISI

Faktor yang menentukan pilihan media komunikasi data, adalah :

1. Harga

2. Unjuk kerja (Performance) jaringan yang dikehendaki.

3.

Ditinjau dari sudut teknik, faktor yang harus dipertimbangkan :

1. Kemampuan menghadapi gangguan elektris maupunmagnetis dari luar.

2. Lebar jalur (bandwidth) yang sebaliknya juga

tergantung pada jarak yang harus dilayani.

3. Kemampuan dalam melayani multiple access, yaitu :

apakah mudah mengambil data dari padanya.

4. Keamanan data.

MEDIA TRANSMISI KABEL

..Komunikasi data berbasis kabel memungkinkan untukdilakukan jika jarak antara pengirim dan penerima tidak terlalu jauh dan berada dalam area lokal.

..Misalnya : jaringan telepon, jaringan LAN

..

..Twisted Pair (kabel dua kawat)

..Coaxial Cable

..Optic Fibre (kabel serat optik)

1. Kabel Kawat telanjang (Open Wire Cable)

..Terbuat dari kawat tembaga yang tidak diberi isolasi.

..Keuntungannya :

..Harganya murah dan pemasangannya mudah dan tidak diperlukan keahlian dan peralatan khusus.

..Kerugiannya :

..Mudah terpengaruh gangguan.

..Kualitas data kurang dapat dipertanggung jawabkan.

2. Kabel Pasangan Terpilin (Twised Pair)

Terbuat dari kawat tembaga yang diberi isolasi, sehingga sering beberapa pasang kabel dijadikan satu tanpa saling menggangu.

..Keuntungannya :

Harganya murah dan Cara penggunaannya sederhana,tidak diperlukan keahlian dan peralatan khusus.

..Kerugiannya :

..Tidak dapat dipergunakan untuk pengiriman data dengan kecepatan tinggi.

3. Kabel Koaksial (Coaxial Cable)

Terbuat dari tembaga dan dikelilingi oleh anyaman halus kabel tembaga lain dan diantaranya terdapat

isolasi.

keuntungannya :

· Dapat mentransfer data dengan kecepatan tinggi.

· Harganya murah

· Mempunyai bandwitdh yang cukup tinggi untuk data berkecepatan tinggi dan video.

· Peka terhadap gangguan (derau), kalau pelindungnya ditanahkan (ground) terlebih dahulu.

Kerugiannya :

· Pemasangan lebih sulit dibandingkan dengan kabel twisted.

· Mudah disadap.

· Diperlukan peralatan khusus untuk menggunakan seluruh bandwith yang tersedia.

5. Kabel Serat Optik (Fiber Optic Cable)

Menggunakan cahaya sebagai media untuk komunikasi data.

Keuntungannya :

· Kualitas pengiriman data sangat baik dan dengankecepatan sangat tinggi.

· Dapat digunakan untuk komunikai data, suara (audio) dan gambar (video).

· Data dapat dikirimkan dalam jumlah yang besar.

· Ukuran fisiknya kabelnya kecil.

· Tidak terganggu oleh sinyal elektromagnetik dari luar (tidak terganggu oleh derau)

· Bandwidth-nya sangat lebar. Jarak terminal dapatsampai dengan 10 KM (multi mode) atau 40 KM

· (singgle mode) tanpa penguat (repeater).

· Tidak dapat disadap.

Kerugian :

· Harganya masih sangat mahal.

· Pemasangannya sangat sulit dan dibutuhkan peralatan khusus serta orang-orang yang terlatih (berpengalaman)

MEDIA TRANSMISI NIRKABEL

Disebut juga komunikasi wireless.

LAN yang menggunakan wireless menggunakan frekwensi radio, infra merah, bluetoots ataupun sinar

laser. Gelombang radio untuk komunikasi ini dapat terdiri dari berbagai frewensi seperti :

HF (High Frekuensi), VHF (Very High Frekuensi) ,UHF (Ultra High Frekuensi)

Keuntungannya :

· Dapat dipergunakan untuk komunikasi data dengan jarak yang jauh sekali.

· Sangat baik digunakan pada gedung yang sangat sulit menginstall kabel.

Kerugiannya :

1. Sulit diperoleh karena spektrum frekuensi terbatas.

2. Biaya instalasinya, operasional dan pemeliharaan sangat mahal.

3. Keamanan data kurang terjamin.

4. Pengaruh gangguan (derau) cukup besar.

5. Transfer data lebih lambat dibandingkan dengan

penggunaan kabel.

Telepon Seluler

Telepon seluler merupakan salah satu aplikasi komunikasi data nirkabel yang berkembang sangat

pesat. Didukung oleh 2 teknologi utama yaitu : GSM dan CDMA. Kecepatan GSM dapat mencapai 115 kbps dengan menggunakan GPRS (general Packet Radio Service).

Macam-macam Gangguan

Saluran Transmisi

Gangguan pada saluran telepon yang juga digunakan

untuk menyalurkan data ada dua macam, yaitu :

1.1. Random

Tidak dapat diramalkan terjadinya. Termasuk dalam jenis gangguan jenis ini adalah :

Derau Panas (Thermal Noise), Derau Impulse (Impulse Noise), Bicara Silang (Cross Talk), Gema

(echo), Perubahan Sudut (Phasa), Derau Intermodulasi (Intermodulation Noise), Phase Jitter, Fading

a. Derau Panas (Thermal Noise)

Disebabkan karena pergerakan acak elektron bebas dalam rangkaian. Berada pada seluruh spektrum

frekuensi yang tersedia. Disebut juga dengan Derau Putih (White Noise) atau Derau Gausian. Kejadiannya tidak dapat dihindarkan dan biasanya tidak terlalu menggangu transmisi data, kecuali jika lebih besar dari pada sinyal yang ditransmisikan.

b. Derau Impulse (Impulse Noise)

Disebut juga dengan Spikes, yaitu tegangan yang tingginya lebih besar dibandingkan dengan tegangan

derau rata-rata (Steady State). Beberapa sumbernya antara lain yaitu :

· Perubahan tegangan pada saluran listrik yang berdekatan dengan saluran komunikasi data.

· Perubahan tegangan pada motor.

· Switch untuk penerangan, dll.

c. Crosstalk

Disebabkan oleh masuknya sinyal dari kanal lain yangletaknya berdekatan. Bisanya terjadi pada saluran

telepon yang berdekatan atau di multipleks.

Bicara Silang (Cross Talk) akan semakin jelah ataubertambah apabila jarak yang ditempuh semakin jauh,

sinyal yang ditransmisikan semakin kuat/besar atau semakin besar frekuensinya.

d. Gema (echo)

Sinyal yang dipantulkan kembali, hal ini disebabkan karena perubahan impedansi dalam sebuah rangkaian listrik. Misalnya : Sambungan antara dua potong kawat yang diameternya berbeda.

e.impulse noise

Sudut (Phasa) sinyal kadang-kadang dapat berubaholeh Impulse Noise. Sudut (Phasa) dapat berubah,

kemudian kembali menjadi normal.

f. Derau Intermodulasi (Intermodulation Noise)

Dua sinyal dari saluran yang berbeda (Intermodulasi) membentuk sinyal baru yang menduduki frekuensi

sinyal lain. Intermodulasi dapat terjadi pada transmisi data apabila modem menggunakan satu frekuensi

untuk menjaga agar saluran sinkron selama data tidak dikirim. Frekuensi ini dapat memodulasi sinyal yang ada pada saluran lain.

g. Phase Jitter

Jitter timbul oleh sistem pembawa yang di-multipleks yang menghasilkan perubahan frekuensi. Sudut

(Phasa) sinyal berubah-ubah sehingga menyebebkan kesukaran dalam mendeteksi bentuk sinyal tersebut.

h. Fading

Terjadi terutama pada sistem microwave antara lain selective fading, yaitu yang disebabkan oleh atmosfir. Sinyal disalurkan mencapai penerima melalui berbagai jalur. Sinyal-sinyal ini kemudian kalau bergabung hasilnya akan terganggu.

2. Tak Random

Terjadinya dapat diramalkan dan diperhitungkan. Termasuk dalam jenis gangguan tak random ini adalah: Redaman dan tundaan.

a. Redaman

Tegangan suatu sinyal berkurang ketika melalui saluran transmisi, hal ini disebabkan karena daya yang

diserap oleh saluran transmisi. Redaman tergantung

pada frekuansi sinyal, jenis media transmisi dan panjang (jarak) saluran transmisi. Redaman tidak sama

besarnya untuk semua frekuensi.

b. Tundaan

Sinyal umumnya terdiri atas banyak frekuensi. Masingmasing frekuensi tidak berjalan dengan kecepatan yang sama, sehingga tiba dipenerima pada waktu yang berlainan. Tundaan yang terlalu besar sehingga

menimbulkan kesalahan pada waktu transmisi data. Pada transmisi suara tundaan ini tidak merupakan

gangguan yang serium, tetapi pada transmisi data makan tundaan ini akan menyebabkan kesalahan pada transmisi data.

Beberapa media transmisi dapat digunakan channel (jalur) transmisi atau carrier dari data yang dikirimkan, dapat berupa kabel, gelombang elektromagnetik, dan lain-lain. Dalam hal ini ia bertugas menerima berita yang dikirimkan oleh suatu sumber informasi. Transmisi data merupakan proses pengiriman data dari satu sumber ke penerima data. Untuk mengetahui tentang transmisi data lebih lengkap, maka perlu diketahui beberapa hal yang berhubungan dengan proses ini. Hal-hal tersebut menyangkut :

media transmisi

+ kapasitas channel transmisi

+ tipe dari channel transmisi

+ kode transmisi yang digunakan

+ mode transmisi

+ protokol

+ penanganan kesalahan transmisi

Proses pengubahan informasi menjadi bentuk yang sesuai dengan media transmisi disebut modulasi. Bila sinyal dimodulasi, maka ia akan dapat menempuh jarak yang jauh. Proses kebalikannya disebut demodulasi. Media transmisi dapat berupa :

-gelombang elektromagnet

sepasang kawat (twisted pair)

-serat optik

-kabel coax

-dan lain-lain

2.JENIS TRANSMISI DATA

Media transmisi kabel

merupakan media transmisi guided,disebut guided karena dapat mentranmisikan serta memandu arah gelombang kepada penerima data. media ini biasanya digunakan jika jarak sumber dan penerima tidak terlalu jauh.media transmisi data yang berupa kabel ada tiga jenis

-Kabel koaksial (terdiri dari dua buah konduktoryang terpisah oleh isolator.

-Kabel dua kawat (terdiri dari beberapa pasang kawat yang digulung dalam satu bendel.

-Kabel serat optic (Kabel yang mengirimkan informasi dengan cara menghantarkan informasi dalam gelombang cahaya

Media transmisi tanpa kabel

Merupakan media transmisi unguided, dimana media ini hanya mampu mentransmisikan data dan tidak bertugas sebagai pemandu. transmisi data pada jaringan ini dapat dilakukan dengan menggunakan sebuah alat disebat antena atau transceiver.

PERKEMBANGAN TEKNOLOGI INFORMASI DAN KOMUNIKASI

1. PENGERTIAN TEKNOLOGI INFORMASI DAN KOMUNIKASI

Teknologi Informasi dan Komunikasi (TIK) sebagai bagian dari ilmu pengetahuan dan teknologi (IPTEK) secara umum adalah semua yang teknologi berhubungan dengan pengambilan, pengumpulan (akuisisi), pengolahan, penyimpanan, penyebaran, dan penyajian informasi (Kementerian Negara Riset dan Teknologi, 2006: 6). Tercakup dalam definisi tersebut adalah semua perangkat keras, perangkat lunak, kandungan isi, dan infrastruktur komputer maupun (tele)komunikasi. Istilah TIK atau ICT (Information and Communication Technology), atau yang di kalangan negara

Membicarakan pengaruh TIK pada berbagai bidang lain tentu memerlukan waktu diskusi yang sangat panjang. Dalam makalah ini, kaitan TIK dengan proses pembelajaran disoroti lebih dibanding dengan kaitannya dengan bidang lain. Tanpa mengecilkan pengaruh TIK di bidang lain, bidang pembelajaran mendapatkan manfaat lebih dalam kaitannya dengan kemampuan TIK mengolah dan menyebarkan informasi.

2. PERKEMBANGAN TEKNOLOGI INFORMASI DAN KOMUNIKASI

Bila dilacak ke belakang, terdapat beberapa tonggak perkembangan teknologi yang secara nyata memberi sumbangan terhadap eksistensi TIK saat ini. Pertama adalah temuan telepon oleh Alexander Graham Bell pada tahun 1875. Temuan ini kemudian ditindaklanjuti dengan penggelaran jaringan komunikasi dengan kabel yang melilit seluruh daratan Amerika, bahkan kemudian diikuti pemasangan kabel komunikasi trans-atlantik. Inilah infrastruktur masif pertama yang dibangun manusia untuk komunikasi global. Memasuki abad ke-20, tepatnya antara tahun 1910-1920, terealisasi transmisi suara tanpa kabel melalui siaran radio AM yang pertama (Lallana, 2003:5). Komunikasi suara tanpa kabel segera berkembang pesat, dan kemudian bahkan diikuti pula oleh transmisi audio-visual tanpa kabel, yang berwujud siaran televisi pada tahun 1940-an. Komputer elektronik pertama beroperasi pada tahun 1943, yang kemudian diikuti oleh tahapan miniaturisai komponen elektronik melalui penemuan transistor pada tahun 1947, dan rangkaian terpadu (integrated electronics) pada tahun 1957. Perkembangan teknologi elektronika, yang merupakan soko guru TIK saat ini, mendapatkan momen emasnya pada era perang dingin. Persaingan IPTEK antara blok Barat (Amerika Serikat) dan blok Timur (eks Uni Sovyet) justru memacu perkembangan teknologi elektronika lewat upaya miniaturisasi rangkaian elektronik untuk pengendali pesawat ruang angkasa maupun mesin-mesin perang. Miniaturisasi komponen elektronik, melalui penciptaan rangkaian terpadu, pada puncaknya melahirkan mikroprosesor. Mikroprosesor inilah yang menjadi ‘otak’ perangkat keras komputer, dan terus berevolusi sampai saat ini.

Di lain pihak, perangkat telekomunikasi berkembang pesat saat mulai diimplementasi-kannya teknologi digital menggantikan teknologi analog yang mulai menampakkan batas-batas maksimal pengeksplorasiannya. Digitalisasi perangkat telekomunikasi kemudian berkonvergensi dengan perangkat komputer yang dari awal merupakan perangkat yang mengadopsi teknologi digital. Produk hasil konvergensi inilah yang saat ini muncul dalam bentuk telepon seluler. Di atas infrastruktur telekomunikasi dan komputasi inilah kandungan isi (content) berupa multimedia, mendapatkan tempat yang tepat untuk berkembang. Konvergensi telekomunikasi-komputasi-multimedia inilah yang menjadi ciri abad ke-21, sebagaimana abad ke-18 dicirikan oleh revolusi industri. Bila revolusi industri menjadikan mesin-mesin sebagai pengganti ‘otot’ manusia maka revolusi digital (karena konvergensi telekomunikasi-komputasi-multimedia terjadi melalui implementasi teknologi digital) menciptakan mesin-mesin yang mengganti (atau setidaknya meningkatkan kemampuan) ‘otak’ manusia.

3. MANFAAT TEKNOLOGI INFORMASI DAN KOMUNIKASI

Penerapan teknologi informasi telah begitu pesat. Banyak hal yang menguntungkan pengguna namun juga sering membawa dampak tidak menyenangkan. Sopan santun berkomunikasi melalui teknologi seperti telepon seluler (ponsel), dan e-mail cenderung terabaikan. Penggunaan teknologi sering tidak memperhatikan etika berkomunikasi.

Pada dasarnya teknologi informasi ditujukan untuk memudahkan kehidupan bukan sebaliknya merepotkan atau menganggu. Penggunaan teknologi dapat menjadi ajang promosi, namun juga berpotensi penipuan. Untuk hal ini sudah operator seluler juga harus memberikan perhatian terhadap persoalan ini dan melakukan langkah-langkah antisipatif. Yang perlu dipahami adalah nomor ponsel yang kita gunakan adalah milik kita sendiri yang mencerminkan personalitas yang diejawantahkan oleh teknologi. Sangat wajar kita mendapat perlindungan secara dari segala macam gangguan dan sejenisnya.

4. EFEK NEGATIF DARI TEKNOLOGI INFORMASI DAN KOMUNIKASI

Berikut ini contoh kejahatan maupun tindakan amoral yang paling bayak ditemui sebagai dampak negatif TIK :

PORNOGRAFI

Anggapan yang mengatakan bahwa Internet dan TV identik dengan pornografi memang tidak salah. Dengan kemampuan penyampaian informasi yang dimiliki Internet dan TV, pornografi pun merajalela.

PENIPUAN

Penipuan denagn memanfaatkan TIK makin banyak ditemukan. Internet pun tidak luput dari serangan para penipu. Cara yang terbaik adalah tidak mengindahkan informasi yang diragukan kebenarannya atau mengkonfirmasi informasi yanmg kamu dapatkan pada penyedia informasi tersebut.

TAYANGAN BERUPA KEKEJAMAN DAN KESADISAN

Kekejaman dan kesadisan juga banyak ditampilkan melalui media TV dan Internet.

PERJUDIAN

Dampak negatif lain adalah meluasnya perjudian. Dengan luasnya jaringan yang tersedia, para penjudi tidak pernah perlu pergi ke tempat khusus untuk berjudi.

CARDING

Carding merupakan aktivitas pembelian barang di Internet menggunakan kartu kredit bajakan. Cara belanja menggunakan kartu kredit adalah cara yang paling banyak digunakan dalam dunia Internet karena bersifat real-time (langsung).

5.PEENCEGAHAN DAMPAK NEGATIF TIK

Dampak negative TIK dapat kita cegah dengan cara-cara berikut:

1. Menegakkan fungsi hukum yang berlaku,.Hal ini meliputi keamanan teknologi, sistem rekap data, serta fungsi pusat penagganan bencan.

2. Menghindari penggunaan telepon seluler berfitur canggih oleh anak-anak di bawah umur dan lebih mengawasi pemakaian ponsel.

3. Televisi :

Mewaspadai muatan pornografi, kekerasan, dan tayangan mistis.

Memperhatikan batasan umur penonton pada film yang tengah ditayangkan.

Mengaktifkan penggunaan fasilitas parental lock pada TV kabel dan satelit.

Menghindari penempatan TV pribadi di dalam kamar.

4. Komputer dan Internet

Mewaspadai muatan pornografi digital (online maupun offline)

Mewaspadai kekerasan pada game

Cek history browser pada computer anak untuk melihat apa saja yang sudah dilihatnya

Meletakkan computer pada tempat yang dapat diawasi, hindari penempatan computer di dalam kamar

5. Perbanyak buku yang bersifat Edukatif dirumah.

6. Dan yang paling terakhir isi waktu luang dengan hal yang positif, terus beribadah kepada Tuhan, dan selalu berpikiran positif dalam segala hal.

Mengenai Saya

Daftar Blog Lain

-

SISTEM KEAMANAN DATA16 tahun yang lalu

-

TUGAS DESAIN WEB 215 tahun yang lalu

-

sistem transmisi data16 tahun yang lalu

-

Sistem Keamanan Data16 tahun yang lalu